Mi az a DMARC és miért fontos?

A DMARC, azaz a Domain-based Message Authentication, Reporting, and Conformance (tartományalapú üzenethitelesítés, jelentéskészítés és megfelelőség) nem csupán egy előírt követelményre adott válasz. Ez egy kifinomult protokoll, amely együttműködési jellegénél fogva az elektronikus kommunikáció biztonsági szabványának létrehozására törekszik. A DMARC az e-mailek hitelességének alapos ellenőrzését biztosítja, megvédve a végfelhasználókat a kiberfenyegetésektől.

Ez a protokoll mind a kimenő, mind a bejövő oldalon működik, biztosítva, hogy az Ön domainjéről küldött e-mailek valódiak, és hogy a kapott e-maileket nem hamisították meg.

A DMARC két kulcsfontosságú technikai funkcióra épül: a Sender Policy Framework (SPF) és a DomainKeys Identified Mail (DKIM). Az SPF lehetővé teszi a levelező szolgáltatások számára a bejövő levelek eredetének ellenőrzését, míg a DKIM aszimmetrikus titkosítást használ az e-mailek hitelesítésére és a hamisítás megakadályozására.

A DMARC e-mail megerősítési folyamat

A biztonsági irányelvek DMARC segítségével történő megerősítésének három lehetséges szakasza van: a felügyelet, a karantén és a elutasítás. Ezen három policy közül választhatunk majd a beállítás során attól függően, hogy mennyire szeretnénk a saját levelezésünket védeni

- A felügyelet a DMARC-jelentések összegyűjtését és a külső áramlási mátrix elemzését foglalja magában, azonban nem utasít cselekvésre. Alaprételmezetten ajánlott mindenki számára.

- A karantén megköveteli, hogy a címzettek a nem megfelelő üzeneteket figyelembe vegyék és amennyiben ilyennel találkoznak azokat helyezzék karanténba pl spam mappába. Olyan ügyfelek számára ajánlott, akik főleg céges levelezésre használják a fiókjukat és gyakorta fontos és bizalmas információkat tartalmazó leveleket küldenek

- Az elutasítás megköveteli a címzettektől, hogy elutasítsák a nem megfelelő leveleket, tehát a leveleg azonnal elutasításra kerülnek és nem fognak megérkezni a szerverre. Főleg olyanok számára ajánlott beállítás, akik leginkább belső cégen belüli levelezésre használják a fiókjaikat vagy olyan jellegű információkat tartalmazó leveleket küldenek, amelyek tartalma annyira fontos, hogy egy esetleges téves elutasítás a kisebbik rossz minthogy valaki olyan levelet küldjön a nevünkben, ami visszafordíthatatlan üzleti vagy fizikai folyamatot indíthat el.

Milyen hatással lesz ez az email biztonságra?

A DMARC bevezetése nem csak szabályozási megfelelőséget jelent; lehetővé teszi a szervezetek számára, hogy teljes ellenőrzést szerezzenek elektronikus kommunikációjuk felett, biztosítva a külső email forgalom teljes átláthatóságát és szigorú védelmi politikák végrehajtását. A politikák fokozatos megerősítése - felügyelet, karantén és elutasítás - stratégiai megközelítést kínál a sebezhetőségek kiküszöbölésére és az email biztonságának maximalizálására. A legfontosabb változás természetesen az lesz, hogy a nevünkben levelet küldeni akaró csalók leveleit nem fogja befogadni a legtöbb levelezőszerver illetve, ha be is fogadja már gyanakodni fog, hogy azt valójában nem mi küldtük.

Milyen következményekkel jár a vállalatok számára?

A vállalatok nem hagyhatják figyelmen kívül ezt a bejelentést. A Google és Yahoo követelményeinek nem megfelelés az email-ek azonnali elutasításához vezethet ezeken a platformokon, ami jelentős akadályt jelenthet az ügyfelekkel, partnerekkel és beszállítókkal való kommunikációban. A DMARC alkalmazása azonban túlmegy a puszta szabályozási megfelelőségen; proaktív megközelítést kínál az érzékeny adatok biztonságának biztosítására, a pénzügyi kockázat csökkentésére és a vállalati hírnév védelmére.

A 2024 februári határidőt nem csupán a Google és Yahoo által kiszabott kényszerként, hanem a vállalatok számára a digitális biztonság megerősítésének lehetőségeként kell értelmezni. A DMARC alkalmazásával a szervezetek nem csak megfelelnek ezeknek a technológiai óriások által követelt standardoknak, de egy új bizalom standardját is megteremthetik az állandóan változó digitális környezetben. Az email biztonsága nem lehet opció, prioritásnak kell lennie, és a DMARC eszközt kínál ennek a nagyon keresett biztonságnak az elérésére. Szinte biztos, hogy ez a bejelentés felgyorsítja a DMARC elfogadását, ami hamarosan nehézzé teszi a megfelelőségi követelményeknek nem megfelelő vállalatok számára az email-jeik kézbesítését.

A DMARC figyelmen kívül hagyásának veszélyei az e-mail biztonsági stratégiájában

A DMARC-megfelelőség következményeinek megértése minden szervezet számára létfontosságú. Miközben eligazodunk az e-mail hitelesítés és biztonság bonyolultságában, elengedhetetlen, hogy felismerjük a DMARC-al rendelkező és a DMARC nélküli környezetek kockázatai és előnyei közötti éles kontrasztot. Nézzük a konkrétumokat.

DMARC nélkül

- Bárki használhatja a tartományait (domainünket)

- Nincs rálátás a külső e-mail áramlásra

- B.E.C. támadásoknak való kitettség a vállalat belső címéről.

- Beszállítói, partnerei és ügyfelei ki vannak téve a személyazonosság-lopásnak.

- Pénzügyi veszteségek kockázata

- Az adatszivárgás kockázata

- A vállalat hírnevére gyakorolt hatás

A DMARC segítségével

- Teljes ellenőrzés és átláthatóság a külső levelek áramlása felett

- Teljes ellenőrzés a domainjeiről e-maileket küldő források felett

- Beszállítói, partnerei és ügyfelei személyazonosság-lopás elleni védelme.

- Azonnali kockázatcsökkentés

- Védelem a belső vállalati címről indított B.E.C. támadások ellen

Hogyan működik a gyakorlatban a DMARC azonosítás?

A DMARC a már meglévő SPF (Sender Policy Framework) és DKIM (DomainKeys Identified Mail) protokollokra épül, és egy további hitelesítési réteget biztosít az e-mailekhez, így segítve azok azonosítását és kezelését, amelyek nem mennek át ezeken a hitelesítéseken. Íme, hogyan működik egy e-mail küldése során:

E-mail küldése: Amikor egy szervezet küld egy e-mailt, a küldő szerver hozzáadja a DKIM aláírásokat, amelyek tartalmazzák a digitális aláírásokat az üzenethez, és/vagy ellenőrzi az SPF rekordokat, hogy megerősítse, a küldő szerver felhatalmazást kapott-e az adott domain nevében e-mailek küldésére.

E-mail fogadása: A fogadó e-mail szerver először ellenőrzi az SPF rekordokat, hogy megbizonyosodjon róla, hogy a küldő szerver jogosult-e az adott domain nevéből e-maileket küldeni. Ezután ellenőrzi a DKIM aláírásokat, hogy megerősítse, az üzenet tartalma nem változott a küldés óta.

DMARC ellenőrzés: Ha a fogadó szerver DMARC kompatibilis, további ellenőrzéseket végez. A DMARC ellenőrzi, hogy az e-mail SPF és DKIM hitelesítése sikeres volt-e, és hogy az e-mail "From:" címe megegyezik-e a DKIM vagy az SPF által hitelesített domainnel. A DMARC politikák a domain tulajdonosa által meghatározottak, és tartalmazhatnak utasításokat arra vonatkozóan, hogy mit tegyen a fogadó szerver, ha egy e-mail nem felel meg a hitelesítési követelményeknek (pl. elutasítás, karanténba helyezés vagy semmilyen különleges intézkedés).

Jelentésküldés: A DMARC lehetővé teszi a domain tulajdonosok számára, hogy jelentéseket kérjenek az ő domainjüket használó e-mailek hitelesítéséről. Ezek a jelentések információt szolgáltatnak arról, hogy mely e-mailek mentek át vagy buktak meg az SPF, DKIM, és DMARC ellenőrzéseken, így segítve a domain tulajdonosokat az esetleges hitelesítési problémák azonosításában és kezelésében.

A DMARC tehát egy erős eszköz az e-mail alapú támadások, mint az adathalászat és az e-mail hamisítás elleni küzdelemben, mivel segít biztosítani, hogy az e-maileket csak hitelesített forrásokból fogadják, és növeli az e-mail rendszerek átláthatóságát.

Milyen technikai beállításokat kell megtenni?

Nem kell nagyon megijedni. A beállítás bárki számára könnyedén elsajátítható, de lehetősége van a rendszergazdájnak felkeresésére is. Az alábbi segédlettel akár Ön is elvégezheti saját cPanel felületén a DMARC rekord beállítását. A legtöbb tárhely szolgáltató ad lehetőséget a domainhez tartozó DNS rekordok szerkesztéséhez így ezeket a beállításokat cikkünk alapján bárki elvégezheti.

1. Lépjen be a cPanelbe

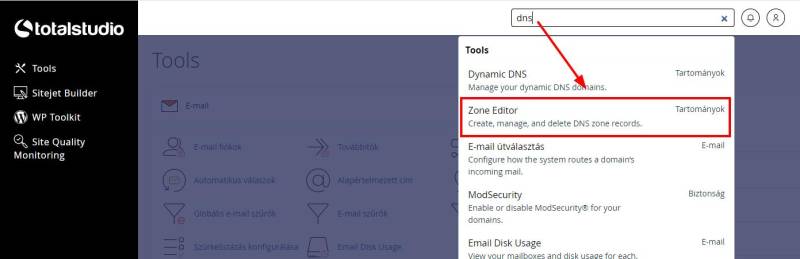

Lépjen be a CPANEL-be és a keresőbe írja be: “DNS”. Válassza ki a listáról a “Zone editor” vagy “Zóna módosítás” opciót

2. Tartomány módosítása

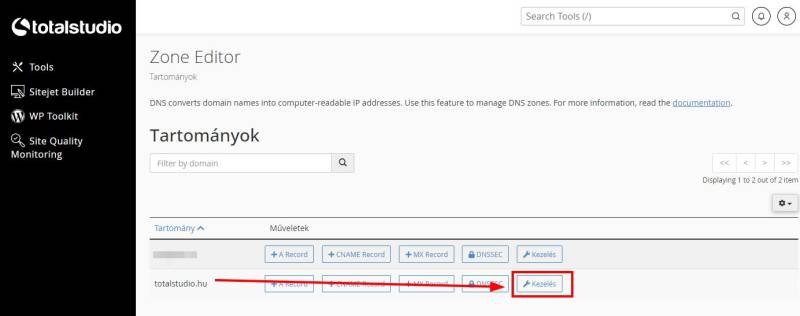

A megnyíló ablakban válassza ki a beállítandó domain nevet és kattintson a “Kezelés” gombra.

3. Új rekord hozzáadása

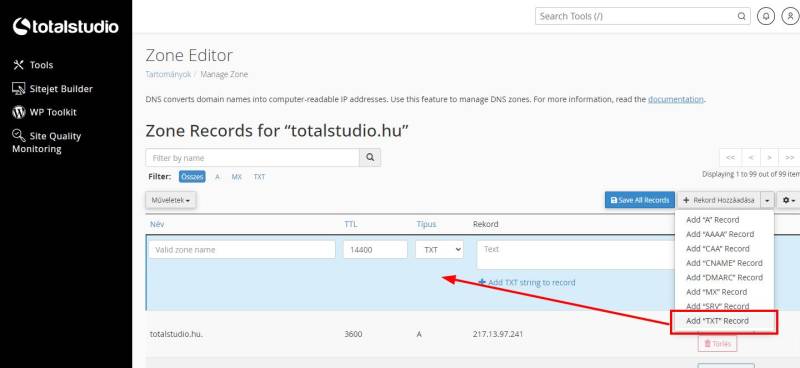

A jobb felső kattintson válassza a Rekord hozzáadása gomb mellett található nyílra és válassza ki az “Add ‘TXT’ Record gombot, aminek hatására megjelenik a táblázat tetején egy új sor.

4. Rekord pontos beállítása

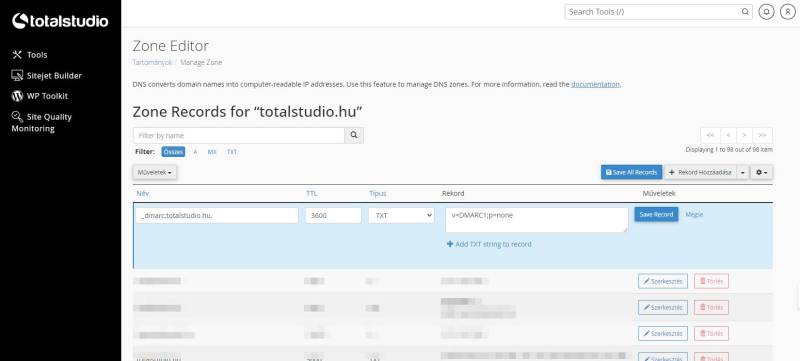

Az új sort töltse ki pontosan a következő adatokkal

Név: _dmarc.{az Ön domain neve}. Pl: _dmarc.totalstudio.hu.

TTL: 3600

Típus: TXT

Rekord: v=DMARC1;p=none

5. Mentés és várakozás

Kattintson a “Save Record” gombra. A módosítások 1 órán belül elterjednek az interneten és ezzel készen is van a megfeleltetés a Google legújabb szabályozásának, ami ahogy már említettük főleg a mi védelmünket biztosítja, hiszen ezzel a nevünkben levelet küldeni próbáló csalók már nehezebben boldogulnak majd.

Jó tudni

- Amennyiben már van felvíve ilyen record akkor csak ellenőrizzük annak helyességét, nem szükséges még egyszer felvinni.

- Amennyiben több domainünk van természetesen az összes domain esetében el kell végezni a fent említett beállítást maradéktalanul

- Amennyiben több aldomainünk van a fenti beállítást elégséges a fődomain esetében végig vinni.

- Nem javasoljuk a DMARC kikapcsolását a szervezet vagy a tartomány számára. DMARC nélkül a hackerek és más rosszindulatú felhasználók megszemélyesíthetik az üzeneteket, és úgy állíthatják be, hogy azok az Ön szervezetétől vagy tartományától származnak. A DMARC kikapcsolása a spam, a hamisítás és az adathalászat kockázatának teszi ki felhasználóit és kapcsolatait.

Hogyan ellenőrizhetem, hogy létrejött-e a beállítás?

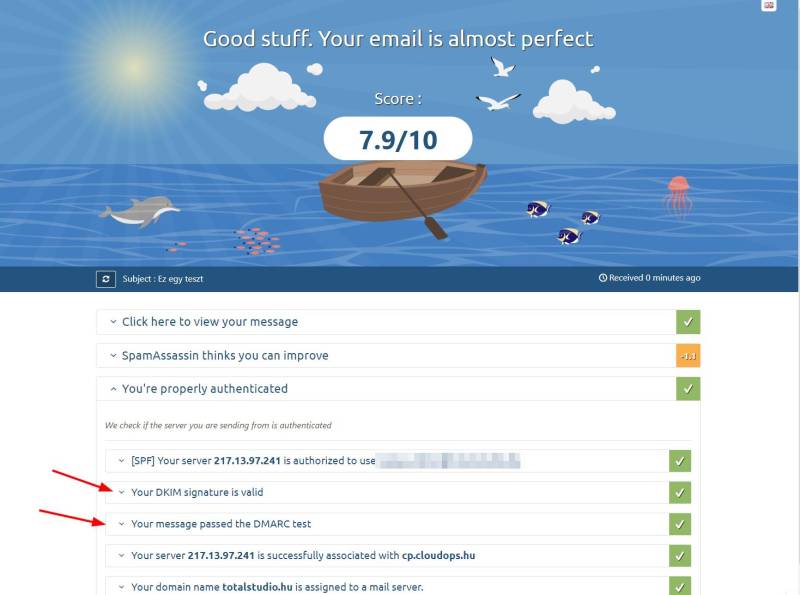

Amint készen vagyunk a beállításokkal és eltelt 1 óra, érdemes a levél küldést tesztelni. Erre van egy nagyon jó "dmarc checker" alkalmazás az interneten, ide kattintva elérhető: mail-tester.com Itt nem kell mást tennünk, csak az alábbi egyszerű módszert végig követve ellenőrizni a beállításainkat

- Az oldal közepén található email címre küldjünk egy leveket, Ez a cím általában így néz ki: test-t81r5060n@srv1.mail-tester.com

- Amikor elküldtük a levelet kattintsunk a "Then check your score" gombra

- Várjuk meg amíg a hajócska eléri a célját. Ez pár percet is igénybe vehet

- Amikor kész van a program megkapjuk az eredményeket, amiben a legfontosabb minket érintő adat a nyillal jelölt DKIM és DMARC azonosítás.

Itt érdemes megjegyezni, hogy az alábbi oldalon található pontok jelzés rétékűek lehetnek, tehát érdemes azokat jobban szemügyre venni és a levelünket 7 pont fölött tartani. Így szinte 100%-ban garantált, hogy mindig megkapja a túloldal azt amit írunk neki.

Mi a teendő, ha a DMARC teszt sikertelen?

Ellenőrizd az SPF és DKIM beállításokat: Mivel a DMARC (ezzel az eszközzel is ellenőrizheted) az SPF és DKIM ellenőrzéseken alapszik, fontos, hogy mindkettő helyesen legyen beállítva. Ellenőrizd, hogy az SPF rekordod tartalmazza-e az összes IP-címet, amelyről emailt küldesz, és hogy a DKIM rekordod helyesen van-e konfigurálva és publikálva a DNS-ben.

Várj a DNS propagációra: Ha nemrég módosítottad a DNS beállításokat, várj néhány órát vagy akár 48 órát, hogy a változások érvénybe lépjenek globálisan.

Frissítsd a DMARC beállításokat: A DMARC rekordod jelenleg p=none politikát használ, ami azt jelenti, hogy nem kényszeríti ki az SPF és DKIM szabályokat. Ha biztos vagy benne, hogy az SPF (például ezzel az eszközzel) és DKIM (ezzel az eszközzel) helyesen van beállítva , megfontolhatod a DMARC politika szigorítását. Például:

p=quarantine: A hitelesítést nem teljesítő üzeneteket a címzettek levélszemét vagy karantén mappájába helyezi. p=reject: A hitelesítést nem teljesítő üzeneteket teljesen elutasítja, így azok sosem jutnak el a címzett postafiókjába.

Példa egy nagyon szigorú DMARC beállításra

v=DMARC1; p=quarantine; pct=100; rua=mailto:dmarc-reports@domain.hu;

Ez a beállítás azt jelenti, hogy:

p=quarantine: A hitelesítést nem teljesítő üzenetek karanténba kerülnek. pct=100: A politika az összes emailre vonatkozik (100%). rua=mailto:dmarc-reports@domain.hu: A jelentések az adott email címre kerülnek küldésre (értelemszerűen a domain.hu helyére a saját domain kerüljön).

Megjegyzés: A rua (Reporting URI for aggregate reports) címére érkeznek majd az összesített jelentések, ami segít nyomon követni, hogy az emailjeid hogyan teljesítenek az SPF, DKIM és DMARC ellenőrzéseken. Győződj meg róla, hogy ez az email cím létezik és képes fogadni a jelentéseket.

Mielőtt élesítésre kerülne bármilyen változás, ajánlott alaposan tesztelni, hogy az SPF, DKIM, és DMARC beállítások helyesen vannak-e konfigurálva, és nem befolyásolják negatívan az emailjeid kézbesíthetőségét.

Milyen további paraméterei lehetnek a DMARC rekordnak?

Azért, hogy a pontos DMARC beállításokat meg tudjuk tenni tisztában kell lennünk azzal, hogy maga a beállítás milyen paraméterekre hallgat. Fontos megjegyezni, hogy alapértelmezetten két paraméter leküldésével már megfelelhetünk a Google legújabb elvárásainak. Ezeket zölddel jelöltük a táblázatban.

Tag | Leírás és érték |

v | Version - DMARC verzió. DMARC1-nek kell lennie. Ez a címke kötelező. |

p | DMARC policy - Utasítja a fogadó levelezőkiszolgálót, hogy mit tegyen a hitelesítést nem teljesítő üzenetekkel. - none - Ne tegyen semmit az üzenettel kapcsolatban, és kézbesítse azt a címzettnek. Naplózza az üzeneteket egy napi jelentésben. A jelentés a rekordban a rua opcióval megadott e-mail címre kerül elküldésre.

- quarantine - Az üzeneteket spamként jelöli meg, és elküldi a címzett spam mappájába. A címzettek átnézhetik a spam üzeneteket, hogy azonosítsák a jogos üzeneteket.

- reject-Az üzenet elutasítása. Ezzel az opcióval a fogadó kiszolgáló általában egy visszapattanó üzenetet küld a küldő kiszolgálónak.

Ez a címke kötelező. BIMI megjegyzés: Ha a tartománya BIMI-t használ, a DMARC p opciót karanténba vagy elutasításra kell állítani. A BIMI nem támogatja a DMARC házirendeket, ha a p opció nincs beállítva. |

pct | The percentage tag - Megadja a DMARC-házirend hatálya alá tartozó nem hitelesített üzenetek százalékos arányát. A DMARC fokozatos bevezetésekor az üzenetek kis százalékával kezdheti. Ahogy egyre több, a tartományából érkező üzenet megy át a hitelesítésen a fogadó kiszolgálókon, frissítse a rekordot egy magasabb százalékkal, amíg el nem éri a 100 százalékot. Az értéknek 1 és 100 közötti egész számnak kell lennie. Ha nem használja ezt az opciót a rekordban, a DMARC-házirend a tartományából küldött üzenetek 100 százalékára vonatkozik. Ez a címke opcionális. BIMI megjegyzés: Ha a tartománya BIMI-t használ, a DMARC-házirendjének a pct értékének 100-nak kell lennie. A BIMI nem támogatja a 100-nál kisebb pct értékű DMARC-házirendeket. |

rua | Aggregate report sending destination - E-mail cím, amelyre a domain DMARC-aktivitásáról szóló jelentéseket kaphat. Az e-mail címnek tartalmaznia kell a mailto: Például: mailto:dmarc-reports@totalstudio.hu Ha több e-mail címre szeretne DMARC-jelentéseket küldeni, válassza szét az egyes e-mail címeket vesszővel, és minden cím előtt adja meg a mailto: előtagot. Például: mailto:dmarc-reports@totalstudio.hu, mailto:dmarc-admin@totalstudio.hu Ez az opció potenciálisan nagy mennyiségű jelentési e-mailt eredményezhet. Nem javasoljuk a saját e-mail cím használatát. Ehelyett fontolja meg egy dedikált postafiók, egy csoport vagy egy DMARC-jelentésekre szakosodott harmadik fél szolgáltatásának használatát. Ez a címke opcionális. |

ruf | Forensic (Failure) report sending destination - Nem támogatott. A Gmail nem támogatja a ruf címkét, amelyet a hibajelentések küldésére használnak. A hibajelentéseket törvényszéki jelentéseknek is nevezik. |

sp | The subdomain policy - Az elsődleges tartomány altartományaiból érkező üzenetek házirendjének beállítása. Akkor használja ezt a beállítást, ha más DMARC-házirendet szeretne használni az altartományok számára. none - Az üzenettel kapcsolatban nem tesz semmilyen lépést, és kézbesíti azt a címzettnek. Naplózza az üzeneteket egy napi jelentésben. A jelentés a házirendben a rua opcióval megadott e-mail címre kerül elküldésre. karantén - Az üzeneteket spamként jelöli meg, és elküldi a címzett spam mappájába. A címzettek átnézhetik a spamüzeneteket, hogy azonosítsák a jogos üzeneteket. reject-Az üzenet elutasítása. Ezzel a beállítással a fogadó kiszolgálónak egy visszapattanó üzenetet kell küldenie a küldő kiszolgálónak. Ha nem használja ezt az opciót a rekordban, az altartományok öröklik a szülő tartományra beállított DMARC-házirendet. Ez a címke opcionális. |

adkim | The DKIM signature alignment - Beállítja a DKIM igazítási házirendet, amely meghatározza, hogy az üzenet információinak mennyire kell egyezniük a DKIM aláírásokkal. Ismerje meg az összehangolás működését. s-szigorú igazítás. A feladó tartománynevének pontosan meg kell egyeznie a DKIM levélfejlécekben szereplő d=tartománynévvel. r-Lazított igazítás (alapértelmezett). Engedélyezi a részleges egyezéseket. A DKIM levelek fejlécében szereplő d=domain bármely érvényes aldomainje elfogadható. Ez a címke opcionális. |

aspf | The SPF alignment - Beállítja az SPF összehangolási házirendet, amely meghatározza, hogy az üzenet információknak milyen szigorúan meg kell egyezniük az SPF-aláírásokkal. Ismerje meg az összehangolás működését. s-szigorú igazítás. Az üzenet From: fejlécének pontosan meg kell egyeznie az SMTP MAIL FROM parancsban szereplő tartománynévvel. r-Lazított igazítás (alapértelmezett). Engedélyezi a részleges egyezéseket. A tartománynév bármely érvényes altartománya elfogadható. Ez a címke opcionális. |

ri | Reporting interval - Jelentési időköz. A kapott XML-jelentések gyakoriságát jelöli másodpercben. Az alapértelmezett érték 86400 (naponta egyszer). A beállított intervallumtól függetlenül a legtöbb esetben az internetszolgáltatók különböző időközönként küldik a jelentéseket (általában naponta egyszer).

Ez a címke opcionális. |

rf | The reporting format for failure reports - A hibajelentések jelentési formátuma. A megengedett értékek az "afrf" és az "iodef".

Ez a címke opcionális. |

fo | Forensic reporting options - Jelentési lehetőségek. A megengedett értékek: "0", "1", "d" és "s". A "0" az alapértelmezett érték, amely törvényszéki jelentést generál, ha mind az SPF, mind a DKIM nem hoz létre összehangolt passzust. Ha valamelyik protokoll eredménye nem passzol, használja az "1" értéket. A "d" jelentést generál, ha a DKIM érvénytelen, míg az "s" ugyanezt teszi az SPF esetében. Definiálja a ruf címkét a törvényszéki jelentések fogadásához. |

Kezdd meg már ma a biztonságos levelezést

A TotalStudio segítséget nyújthat az email megfelelőség elérésében egy erős és hatékony módszertannal, amely a piac legjobb eszközeit és megoldásait használva végez átfogó auditokat a konfiguráció átfogó leltározására. Ez a megközelítés biztosítja, hogy az email rendszer minden aspektusát, beleértve a DMARC-ot is, értékeljék és teljes megfelelőségbe hozzák, összhangban az iparág legjobb gyakorlataival. Természetesen minden ügyfelünk a saját ügyfélkapuján keresztül elérheti a domainhez tartozó DNS beállításokat és megteheti a beállítást saját kezűleg is. Bármilyen kérdése lenne a beállítással kapcsolatban kérjük forduljon hozzánk email-ben!

Legyen biztonságos a a levelezése már most! Állítsa be a DMARC rekordokat még ma!